Wprowadzenie

Dla firm i osób prowadzących działalność online bezpieczeństwo cybernetyczne jest dziś tak samo istotne, jak bezpieczeństwo fizyczne. Wraz z wzrostem znaczenia Internetu i zwiększeniem liczby zagrożeń ze strony cyberprzestępców, cyberataki stały się jedną z głównych obaw właścicieli stron internetowych. Jakie są najgroźniejsze rodzaje ataków? Jak powstrzymać ataki DDoS? Co zrobić, gdy już padniesz ich ofiarą? Ten wszechstronny przewodnik odpowiada na te pytania i pomaga chronić Twoją stronę.

Co to jest atak DDoS?

Atak DDoS (Distributed Denial of Service) to jeden z najbardziej powszechnych i niszczycielskich cyberataków. Jego celem jest sparaliżowanie strony internetowej lub usługi online poprzez zalanie jej ogromną ilością żądań z wielu źródeł. W rezultacie system zostaje przeciążony i nie może obsłużyć wszystkich żądań, co prowadzi do niedostępności lub znacznego spowolnienia strony. Ofiary ataku DDoS ponoszą nie tylko straty finansowe, ale również trwałe szkody wizerunkowe.

Ataki te są zwykle przeprowadzane przez sieci botnetów – ogromnych grup maszyn zainfekowanych złośliwym oprogramowaniem, zwanych „zombie”, działających bez wiedzy ich właścicieli. Źródła żądań są rozproszone po całym świecie, co utrudnia ich śledzenie i blokowanie. Niektóre z najpotężniejszych ataków DDoS osiągnęły moc nawet ponad 1 Tb/s, co sprawia, że obrona przed nimi staje się wyzwaniem nawet dla największych firm.

Rodzaje ataków DDoS

Aby lepiej zrozumieć zagrożenie i skuteczniej się przed nim bronić, należy znać różne typy ataków DDoS. Oto najczęstsze z nich:

Atak typu odmowa usługi (DoS)

To podstawowa i najmniejsza forma ataku DDoS. Pojedynczy komputer usiłuje wysłać tak wiele żądań do celu, że jego zasoby obliczeniowe zostają wyczerpane.

Atak rozproszonej odmowy usługi (DDoS)

Ten typ jest znacznie poważniejszy. Duża liczba komputerów atakujących („zombie”) jest koordynowana w celu wysłania ogromnej ilości żądań do celu, przerastającej jego możliwości obsługi.

Atak typu odbicie (Reflection)

Ta zaawansowana technika wykorzystuje luki w protokołach sieciowych. Atakujące maszyny wysyłają sfałszowane żądania obsługi do systemów pośredniczących, które następnie przekazują je do celu jako zgodne z zasadami.

Atak rozproszony przez amplifikację (Amplification)

Jeszcze bardziej złożona odmiana poprzedniego ataku. Stosuje się tu maszyny pośredniczące, które nie tylko odbijają ruch, ale także go zwiększają, tworząc jeszcze większy napływ ruchu do celu.

Atak typu napływ danych (Data Flood)

Tutaj atakujące systemy wysyłają legalnie wyglądające pakiety danych, ale o wiele za dużo, by cel mógł je obsłużyć.

Atak podatności na usterki oprogramowania (Exploit)

Atakujący wykrywa luki w oprogramowaniu strony internetowej lub usługi i wykorzystuje je do wprowadzenia nieprawidłowych lub szkodliwych danych, paraliżujących system.

Skutki ataków DDoS

Nawet krótkotrwałe udane ataki DDoS mogą mieć katastrofalne skutki dla biznesu online. Oto najpoważniejsze z nich:

-

Utrata przychodów: Jeśli Twoja strona nie działa, nie możesz prowadzić na niej sprzedaży ani świadczyć usług, tracąc zyski z każdą godziną niedostępności.

-

Spadek reputacji: Problemy z dostępnością strony psują wizerunek firmy i zaufanie klientów. Może to prowadzić do utraty części bazy użytkowników.

-

Koszty umowy SLA: Naruszenie umów SLA (Service-Level Agreement) o czasie dostępności usług internetowych może grozić karami finansowymi.

-

Straty danych: W poważnych przypadkach ataki mogą spowodować trwałą utratę cennych danych firmowych i klientów.

-

Koszty obsługi i mitygacji: Ponoszenie wydatków na środki zaradcze i wzmocnienie cyberbezpieczeństwa po atakach.

Oznaki ataku DDoS

Jak rozpoznać, że Twoja strona jest celem ataku DDoS? Oto najczęstsze symptomy, na które należy zwrócić uwagę:

- Duży, nieoczekiwany wzrost ruchu sieciowego i zużycia zasobów serwerów.

- Znaczne spowolnienie lub całkowita niedostępność strony internetowej.

- Komunikaty o błędach i „timeout” podczas przeglądania lub pobierania treści.

- Awarie aplikacji lub usług hostowanych na zaatakowanym serwerze.

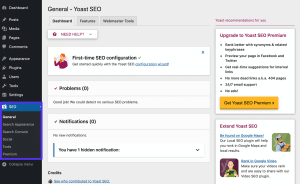

- Problemy z dostępem do panelu administracyjnego lub narzędzi zarządzania stroną.

- Uzyskiwanie informacji o rzekomych problemach od użytkowników lub firm monitoringowych.

Jak się chronić?

Ponieważ ataki DDoS stają się coraz częstsze i bardziej wyrafinowane, podstawowe środki bezpieczeństwa mogą nie wystarczyć. Dlatego warto wdrożyć kompleksowe rozwiązania ochronne, dostosowane do profilu zagrożeń Twojej firmy. Oto niektóre z nich:

Monitorowanie i detekcja

Wdrożenie narzędzi do śledzenia ruchu sieciowego i rozpoznawania wzorców charakterystycznych dla ataków DDoS. Pomoże to szybko wykryć i zareagować na zagrożenie.

Filtrowanie ruchu

Zastosowanie zaporowy ogniowych, systemów wykrywania włamań (IDS) oraz zaawansowanej inspekcji pakietów danych w celu odrzucania podejrzanego lub niepożądanego ruchu.

Skalowanie w chmurze

Przygotowanie architektury umożliwiającej dynamiczne skalowanie zasobów chmurowych w momencie wzrostu obciążenia, by uniknąć przeciążenia systemu.

Ochrona Web Application Firewall (WAF)

WAF to specjalistyczne zapory chroniące aplikacje internetowe przed atakami wykorzystującymi znane podatności, w tym DDoS.

Usługi mitigacyjne DDoS

Outsourcing ochrony do wyspecjalizowanych firm oferujących profesjonalne usługi mitygacji DDoS w oparciu o rozproszoną architekturę z dużymi pulami zasobów.

Alternatywne trasy sieciowe

Przygotowanie awaryjnych ścieżek komunikacyjnych do obchodzenia przeciążonych segmentów sieci podczas ataku.

Częste aktualizacje

Regularne stosowanie poprawek bezpieczeństwa dla używanego oprogramowania ogranicza podatności wykorzystywane przez atakujących.

Szyfrowanie i uwierzytelnianie

Skuteczne metody utrudniające nieuprawnionym systemom włączenie się w komunikację i wstrzyknięcie szkodliwych danych.

Kopie zapasowe i plany odzyskiwania

Tworzenie okresowych kopii zapasowych danych i systemów z możliwością ich szybkiego przywrócenia po ataku.

Testy i ćwiczenia

Przeprowadzanie kontrolowanych testów obciążeniowych i symulacji ataków w celu weryfikacji odporności i doskonalenia procedur reagowania.

Co robić podczas ataku?

Mimo najlepszych środków zapobiegawczych, atak DDoS może czasem zakończyć się sukcesem. W takiej sytuacji kluczowe jest podjęcie natychmiastowych działań ograniczających straty:

-

Określ wpływ: Oceń skalę ataku – które usługi i systemy są dotknięte, jakie są konsekwencje biznesowe.

-

Aktywuj procedury awaryjne: Przełącz na kopie zapasowe, zrób zrzuty danych, przejdź na alternatywne trasy sieciowe.

-

Eskaluj problem: Powiadom wyższe szczeble kierownictwa, zespoły IT, dostawców usług i w razie potrzeby organy ścigania.

-

Wdrożmitygację: Włącz dostępne narzędzia i usługi chroniące przed DDoS w celu odfiltrowania złośliwego ruchu.

-

Komunikacja: Poinformuj klientów, partnerów i opinię publiczną o sytuacji w sposób uczciwy i profesjonalny.

-

Analizuj atak: Zbierz dane diagnostyczne do późniejszej analizy, by lepiej przygotować się na przyszłość.

-

Przywróć działanie: Po opanowaniu ataku i oczyszczeniu systemów przywróć normalną działalność biznesową.

-

Przeprowadź audyt: Dokonaj przeglądu procedur i środków bezpieczeństwa w celu wyeliminowania słabych punktów.

W trakcie trwania ataku DDoS szybka reakcja i dobrze przećwiczone procedury awaryjne są kluczowe, by zminimalizować straty.

Case study: Groot DDoS attack

W 2016 roku botnet Mirai przeprowadził jedne z największych ataków DDoS w historii, wymierzone m.in. w dostawcę usług DNS Dyn. Skutkowało to niedostępnością wielu znanych serwisów internetowych, w tym Twittera, Reddita, PayPala, a nawet gier online.

Atak wykorzystywał miliard zainfekowanych urządzeń IoT, takich jak kamery IP czy routery, by wygenerować gigantyczny ruch sieciowy 1,2 Tb/s. Jego szczyt trwał około godziny, a podobne serie ataków okresowo się powtarzały.

Dyn skorzystał z usług mitygacji rozproszonej DDoS od firm Akamai i Flashpoint. Pomogło to ograniczyć skutki ataków i częściowo przywrócić dostępność usług, choć problemy występowały jeszcze przez kilka dni.

Ten przypadek uwypuklił potrzebę lepszego zabezpieczania urządzeń IoT i pokazał bezradność większości firmowanych rozwiązań wobec tak masywnych ataków DDoS. Przyspieszyło to rozwój zaawansowanych usług mitigacji opartych na rozproszonym filtrowania ruchu.

Kluczowe wskazówki

Na zakończenie chciałbym podsumować kluczowe wskazówki dotyczące obrony przed atakami DDoS:

-

Profesjonalne narzędzia są konieczne: Podstawowe zapory i środki bezpieczeństwa nie wystarczą przeciwko wyrafinowanym atakom DDoS. Potrzebujesz specjalistycznych rozwiązań do detekcji, filtrowania i skalowania ruchu.

-

Przygotuj się z wyprzedzeniem: Nie czekaj na atak, by zacząć działać. Zawczasu zainwestuj w zabezpieczenia, przetestuj infrastrukturę oraz opracuj skuteczne procedury.

-

Bądź czujny: Stale monitoruj ruch sieciowy i wskaźniki użytkowania w celu szybkiego wykrycia sygnałów potencjalnych ataków. Czas reakcji ma kluczowe znaczenie.

-

Wykorzystaj zalety chmury: Cloud computing oferuje naturalne skalowanie zasobów do stawienia czoła wysokim obciążeniom i ogranicza środowisko ataku do wydzielonej infrastruktury.

-

Stosuj usługi mitigacji DDoS: W przypadku poważnych ataków kluczowa jest możliwość przerzucenia ruchu na wyspecjalizowane usługi ochronne z wielkim potencjałem przepustowości.

-

Zadbaj o regularne kopie zapasowe i odzyskiwanie po awarii: Zapewni to możliwość sprawnego powrotu do działania po ataku bez utraty krytycznych danych.

-

Nie lekceważ mocy botnetów IoT: W miarę wzrostu liczby podatnych na ataki urządzeń z dostępem do Internetu siły atakujących stale rosną. Tego typu zagrożenie trzeba brać poważnie.

-

Śledź trendy bezpieczeństwa: Cyberprzestępcy nieustannie opracowują nowe metody ataków, dlatego ciągłe śledzenie zmian w tej dziedzinie jest kluczowe dla utrzymania wysokiego poziomu ochrony.

Kompleksowe podejście do cyberbezpieczeństwa, wykorzystujące zróżnicowane narzędzia, strategie oraz profesjonalne usługi, jest dzisiaj niezbędne dla zapewnienia niezakłóconej i bezpiecznej obecności Twojej firmy w Internecie.